Реферат: Корпоративные сети

Реферат: Корпоративные сети

Фильтрация до сих пор служит верой и правдой для разграничения доступа и оптимизации нагрузки каналов связи. Однако из-за широкой доступности программ (в том числе предназначенных для отладки работы сетей), позволяющих "подделывать" адреса и служебные поля IP-пакетов, фильтрация перестала быть эффективным средством обеспечения безопасности доступа в ведомственную сеть.

Чтобы исключить возможность подбора заветного адреса, между ЛС и Internet можно установить брандмауэр, который возьмет на себя функции посредника. В этом случае процесс обмена данными между ЛС и удаленными абонентами состоит из трех этапов:

- удаленный абонент посылает запрос брандмауэру;

- убедившись, что абонент является тем, за кого себя выдает, и что ему разрешен доступ к запрошенной информации, брандмауэр запрашивает из ЛС требуемые данные;

- полученные из ЛС данные брандмауэр отсылает удаленному пользователю, подставляя в поле адреса отправителя свой адрес.

Таким образом, в рассмотренном случае брандмауэр выступает в качестве сервера для подключенных к Internet удаленных абонентов и в качестве клиента для ресурсов ЛС. Одним из примеров реализации подобной системы может служить компьютер с установленным на нем специальным ПО. Как правило, такое ПО позволяет определить не только список допустимых адресов, но и виды услуг, предоставляемых прикладными программами удаленным пользователям. Соответственно, появляется возможность исключить доступ к некоторым ресурсам ЛС через Internet.

Брандмауэры, в отличие от фильтров, могут руководствоваться довольно сложной системой правил разграничения доступа удаленных пользователей. Однако фильтры имеют значительно более высокую производительность. Это привело к появлению нового типа устройств, сочетающих в себе преимущества рассмотренных решений. Компромисс между требованиями к скорости обработки данных и функциональностью позволяет существенно снизить цену оборудования.

Одним из представителей таких устройств является WEB RANger фирмы RAD Data Communications. Ряд функций WEB RANger был включен и в мосты/маршрутизаторы семейства LAN RANger. Роль этих брандмауэров сводится лишь к блокированию запросов к ресурсам, недоступных для удаленных абонентов. Обработка же разрешенных запросов выполняется непосредственно серверами корпоративной сети.

Было бы ошибкой считать, что WEB RANger или какое-либо иное решение способно обеспечить 100-процентную защиту корпоративной сети от взлома. Специалисты по компьютерной безопасности сходятся во мнении, что существующие реализации протоколов TCP/IP оставляют слишком много лазеек для вторжения извне. Однако многоуровневая защита позволяет практически исключить угрозу взлома защиты хакерами-любителями и существенно усложнить жизнь их более профессиональным "коллегам". Поэтому использование продуктов типа WEB RANger в качестве первой линии обороны интрасети от нежелательных посетителей не только целесообразно, но и крайне желательно даже для корпоративных сетей с полноценными серверами-брандмауэрами.

Наиболее логичным сценарием дальнейшего развития интрасетей представляется их расширение до сетей extranet. "Филиалы" по-прежнему обмениваются данными преимущественно с "центром", но подключенным к Internet предприятиям среднего размера выгоднее использовать услуги Internet-провайдеров, нежели организовывать и обслуживать собственные каналы.

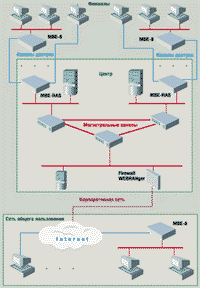

Конечно, совсем без таких каналов не обойтись - передаваемую через Internet информацию легко перехватить, а механизмы криптографической защиты зачастую становятся государственной тайной, как только начинают обеспечивать достаточно надежный уровень безопасности. Поэтому можно ожидать, что в ближайшем будущем extranet-сети унаследуют все ту же широко распространенную звездообразную топологию (рис. 2): центральные узлы будут объединяться выделенными магистральными каналами друг с другом и с наиболее важными "филиалами", а остальные "филиалы" и отдельные удаленные пользователи будут подключаться к центральной интрасети через Internet.

Рисунок 2.

Один из вариантов топологии сети extranet, в которой для ограничения доступа

удаленных пользователей к центральной интрасети используется брандмауэр WEB

RANger фирмы RAD

1. Введение. В чем состоит планирование сети......................................... 1

1.1. Многослойное представление корпоративной сети.................................................. 3

1.2. Стратегические проблемы построения транспортной системы корпоративной сети 4

1.2.1. Создание транспортной инфраструктуры с масштабируемой производительностью для сложных локальных сетей................................................................................................ 5

1.2.2.Предоставление индивидуального качества обслуживания для различных типов трафика и различных приложений в локальных сетях................................................................... 7

1.2.3. Выбор технологии магистрали для крупных локальных сетей предприятия 14

1.3. Стратегические проблемы выбора сетевой операционной системы и СУБД...... 17

1.4. Стратегические проблемы создания корпоративных приложений....................... 18

1.5. Защита корпоративной информации при использовании публичных глобальных сетей (в том числе и Internet).............................................................................................................................. 18

1.6. Создание интегрированной системы управления.................................................... 21

1.7. Планирование этапов и способов внедрения новых технологий в существующие сети 22

1.8. Выбор интеграторов, производителей и поставщиков программных и аппаратных продуктов, провайдеров услуг территориальных сетей..................................................................... 22

1.9. Обучение и набор персонала...................................................................................... 23

2. Главные тенденции развития локальных сетей................................ 24

2.1. Обеспечение иерархии скоростей и качества обслуживания................................. 24

2.1.1. От Ethernet к Fast и Gigabit Ethernet.................................................................... 25

2.5. Выбор технологии для построения магистрали крупной локальной сети............ 36

2.6. Перспективы развития кабельных систем................................................................ 42

4. Стратегии защиты данных.................................................................................. 45

4.1. Комплексный подход - необходимое условие надежной защиты корпоративной сети 45

4.2. Усугубление проблем безопасности при удаленном доступе. Защитные экраны - firewall'ы и proxy-серверы................................................................................................................................. 46

4.3. Использование сертификатов для аутентификации массовых пользователей при ведении бизнеса через Internetи другие публичные сети............................................................................ 48

4.4. Технологии защищенного канала.............................................................................. 50

4.5. Правовая регламентация деятельности в области защиты информации............... 52

4.6. Продукты, сертифицированные для использования в России............................... 54

6. Борьба сетевых операционных систем за корпоративный рынок 57

6.1. Что такое сетевая операционная система.................................................................. 57

6.2. Критерии выбора корпоративной ОС....................................................................... 59

6.3. Тенденции рынка сетевых ОС.................................................................................... 67

7. Влияние Internet на мир корпоративных сетей................................ 73

7.1. Транспорт Internet приспосабливается к новым требованиям................................ 74

7.2. Internet-провайдинг. Типовые услуги....................................................................... 77

8. Системы хранения и поиска данных.......................................................... 83

8.1. Новые веяния в области серверов реляционных баз данных................................. 84

8.2. Склады данных и системы оперативной аналитической обработки................... 112

9. Разновидности и архитектуры информационных приложений 118

9.1. Обзор рынка готовых информационных приложений.......................................... 118

9.2. Инструментальные средства создания пилотных версий приложений и разработки их законченных вариантов........................................................................................................................... 120

9.3. Обзор применяемых архитектур современных информационных приложений 123

9.4. Проблемы проектирования и разработки приложений......................................... 133

10. Проектирование корпоративных сетей................................................ 137

10.1. Особенности проектирования корпоративных сетей.......................................... 137

10.2. Этапы проектирования корпоративных сетей..................................................... 141

10.3. Средства анализа и оптимизации сетей................................................................ 157

10.4. Взаимодействие с сетевыми интеграторами......................................................... 160

(1x1)

(1x1)