Реферат: Анализ системы безопасности Microsoft Windows 2000 Advanced Server и стратегий ее использования

Реферат: Анализ системы безопасности Microsoft Windows 2000 Advanced Server и стратегий ее использования

Механизм АН работает, вычисляя контрольную сумму всей информации заголовка TCP/IP и зашифровывая контрольную сумму при помощи секретного ключа получателя. Получатель расшифровывает контрольную сумму при помощи своего секретного ключа и затем сверяет заголовок с расшифрованной контрольной суммой. Если вычисленная контрольная сумма отличается от контрольной суммы заголовка, то в этом случае либо не удалась расшифровка из-за неправильного ключа, либо заголовок был изменен при передаче. В любом случае пакет отбрасывается.

IPSec может действовать в одном из двух режимов: транспортном режиме (transport mode), который работает в точности как обычный IP, за исключением того, что проводится аутентификация заголовков (АН) и содержимое шифруется (ESP), или в туннельном режиме (tunnel mode), в котором IP-пакеты целиком инкапсулируются внутрь пакетов АН или ESP для обеспечения безопасного туннеля. Транспортный режим используется для обеспечения безопасного или аутентичного взаимодействия через открытые области IP между соединенными через Интернет хостами в любых целях, в то время как туннельный режим используется для создания безопасных каналов передачи данных между маршрутизаторами или другими конечными точками сети в целях связывания двух частных сетей.

Туннельный режим. При обычном маршрутизируемом соединении хост передает IP-пакет своему шлюзу по умолчанию, который продвигает пакет до тех пор, пока он не достигнет шлюза по умолчанию получателя, который затем передает его конечному хосту. Все компьютеры в соединении должны быть в одном открытом адресном пространстве.

В IP поверх IP, или IP/IP, шлюз по умолчанию (или другой маршрутизатор по пути следования) получает пакет и замечает, что его маршрут для этого пакета задает туннель IP/IP, поэтому он устанавливает TCP/IP-соединение с удаленным шлюзом. При помощи этого соединения шлюз передает весь IP-трафик хоста-инициатора внутри этого соединения, вместо того чтобы продвигать его.

IPSec реализует и IP/IP, и IPSec/IP. IP/IP обеспечивает незашифрованный виртуальный туннель между двумя оконечными системами a IPSec/IP применяет ESP для шифрования вложенных данных несущего IP, таким образом зашифровывая весь инкапсулированный IP-пакет

Internet Key Exchange. IPSec использует криптографию открытого ключа для шифрования данных между оконечными системами. Для того чтобы установить IPSec-соединение с хостом-получателем, передающий хост должен знать открытый ключ этого хоста. Технически отправитель может просто запросить у хоста открытый ключ, но это е обеспечит аутентификации — любой хост может запросить ключ и получить его. Таким образом работает SSL, подлинность компьютер; не имеет значения, и SSL полагается на какой-либо другой протокол для аутентификации пользователя после установки туннеля.

IPSec использует концепцию Security Association (безопасная ассоциация, SA) для создания именованных комбинаций ключей и политики, используемых для защиты информации для определенной функции. Политика может указывать определенного пользователя, IP-адрес хоста или сетевой адрес, аутентификация которых должна быть проведена, или задавать маршрут, где можно было бы получить такую информацию.

Internet Key Exchange (IKE) устраняет необходимость вручную вводить ключи в системы. IKE использует безопасность с секретным ключом для подтверждения своих полномочий для создания IPSec-соединения и для секретного обмена открытыми ключами. Протокол IKE также способен согласовывать совместимый набор протоколов шифрования с чужим хостом, так что администраторам не нужно знать, какие именно протоколы шифрования поддерживаются на хосте другой стороны. После обмена открытыми ключами и согласования протоколов шифрования безопасные ассоциации автоматически создаются на обоих хостах и может быть установлено обычное IPSec-взаимодействие. С использованием IKE в каждый компьютер, которому требуется взаимодействие через IPSec, должен быть введен только один секретный ключ. Этот ключ может быть использован для создания соединения IPSec с любым другим IPSec-хостом, обладающим этим же секретным ключом

В Windows 2000 можно сконфигурировать политики IPSec для использования Kerberos для автоматического обмена секретными ключами для IKE Это устраняет потребность в ручном вводе ключей и позволяет реализовать полностью автоматическое безопасное шифрование между членами одной Active Directory в сетях Windows 2000

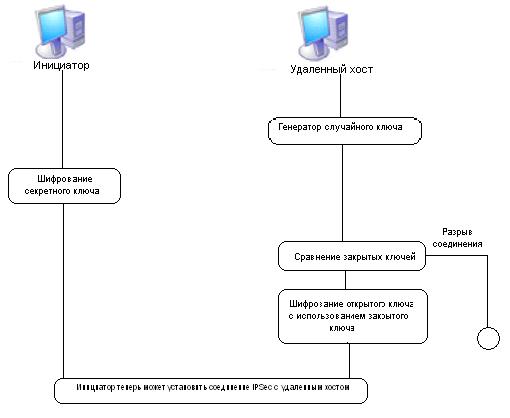

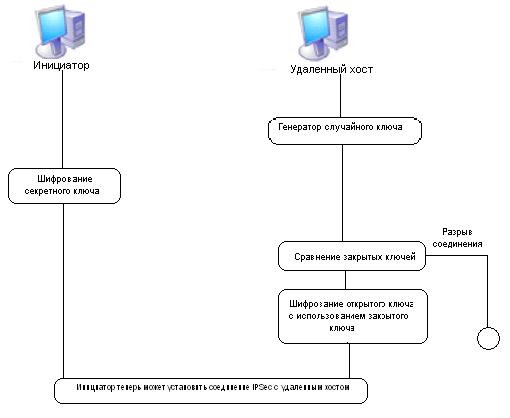

Инициатор IKE начинает IKE-запрос, отправляя удаленному хосту запрос на соединение в виде простого текста. Удаленный хост генерирует случайное число, сохраняет его копию и отправляет копию обратно инициатору. Инициатор шифрует свой секретный ключ с использованием случайного числа и отправляет его удаленному хосту. Удаленный хост расшифровывает секретный ключ, используя свое сохраненное случайное число, и сравнивает закрытый ключ со своим секретным ключом (или списком ключей, называемом связкой ключей (keyring)). Если секретный ключ не совпадает ни с одним ключом из списка, удаленный хост разорвет соединение. Если совпадет, удаленный хост зашифрует свой открытый ключ при помощи секретного ключа и отправит его обратно инициатору. Инициатор затем воспользуется открытым ключом для установки сеанса IPSec с удаленным хостом.

Рис. 6.5.2.1. Пример работы Internet Key Exchange.

Реализация Microsoft IPSec не завершена полностью, потому что стандарты IPSec все еще появляются. Практическим следствием этого является то, что реализация IPSec в Windows 2000 по умолчанию несовместима с реализациями большинства поставщиков брандмауэров

6.5.3. L2TP

Layer 2 Tunneling Protocol является расширением протокола Point-to-Point Protocol (протокол точка-точка, РРР) и позволяет разделить конечную точку канала передачи данных и точку доступа к сети. В традиционном РРР пользователь (обычно удаленный пользователь) устанавливает РРР-соединение с сервером удаленного доступа. Этот сервер отвечает на соединение канального уровня (звонок через модем) и также работает как точка доступа к сети, извлекая данные, инкапсулированные в РРР-сообщение, и передавая их в сеть назначения. Инкапсулированные данные могут быть кадром AppleTalk, IP-пакетом, IPX-пакетом, пакетом NetBIOS или любым другим пакетом сетевого уровня.

В Windows 2000 эта служба называется RRAS.

L2TP отделяет ответы на звонки и маршрутизируемый доступ по сети При работе по протоколу L2TP звонящая сторона может дозваниваться к модемному пулу (или DSL Access Module, или чему-либо еще) и эти устройства могут просто инкапсулировать полученные пакеты L2TP в пакеты Frame Relay, ATM или TCP/IP для дальнейшей передачи серверу удаленного доступа. По достижении сервера удаленного доступа содержимое пакетов L2TP извлекается и вложенные данные передаются в локальную сеть.

L2TP предназначен для того, чтобы дать возможность поставщикам услуг Интернета использовать менее дорогостоящее оборудование, разделяя функции сервера удаленного доступа на аппаратную функцик (физический прием данных через соединение) и программную функцию (получение инкапсулированных данных РР-Р), что может быть реализовано на разных компьютерах. Это дает ряд важных преимуществ:

• пользователи могут дозваниваться до локального модемного пула который будет передавать L2TP находящемуся на большом расстоянии серверу удаленного доступа, таким образом избегая затрат на звонки на большое расстояние при удаленном доступе с прямым дозвоном;

• вложенные данные в L2TP могут быть зашифрованы при помощи IPSec для обеспечения удаленного доступа с защищенной аутентификацией;

• многоканальные сеансы L2TP могут физически обрабатываться различными приемниками и корректно связываться с единственным сервером удаленного доступа. В нынешней реализации многоканальных РРР-соединений все каналы должны быть соединены одним и тем же сервером удаленного доступа.

Страницы: 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12