Курсовая работа: Анализ предметной области

Курсовая работа: Анализ предметной области

Курсовая работа: Анализ предметной области

Курсовая работа содержит 37 страницы, 6 рисунков, 4 приложения, включая дампы экрана и схемы и код приложения. При разработке использовалось 10 источников.

Основным объектом исследования является проектирование java - приложения использующего набор стандартных библиотек (JDK security API). Для реализации шифровки, дешифровки файлов, а также для создания и проверки цифровой подписи. Данные библиотеки в настоящий момент широко используются в большинстве крупных и нуждающихся в защите приложений. Автор не выдвигает новых подходов к реализации алгоритмов шифрования и оформлению программы. Основной упор делается на стабильность и надежность работы программы. С точки зрения пользователя данная программа имеет учебный и коммерческий характер.

Ключевые слова: КРИПТОГРАФИЯ, АЛГОРИТМЫ, ЦИФРОВАЯ ПОДПИСЬ, ПУБЛИЧНЫЙ КЛЮЧ, JAVA, JDK SECURITY API

Введение

1. Анализ предметной области

1.1 Описание задачи

2.Реализация проекта

2.1 Реализация цифровой подриси файлов

2.2 Реализация алгоритма DES для шифрования и расшифровки файла

2.3 Запись ключей в класс с помощью сериализации

2.4 Стандартные диалоговые окна открытия и сохранения файла

3. Работа с приложением

3.1 Шифрование файла

3.2 Расшифровка закодированого файла

3.3 Создания цифровой подписи файла

3.4 Проверка цифровой подписи файла

Перечень ссылок

Приложение А

Приложение Б

Приложение В

Приложение Г

Введение

симметрический шифрование цифровой файл

По мере перехода от эпохи индустриальной цивилизации к преимущественно информационной роль накопленных и соответствующим образом обработанных знаний заметно возрастает. Появление же и стремительное развитие компьютерных сетей обеспечило эффективные способы передачи данных и быстрый доступ к информации как для отдельных людей, так и для больших организаций. Однако локальные и глобальные компьютерные сети, впрочем, как и другие способы передачи информации, могут представлять угрозу для безопасности данных, особенно при отсутствии адекватных мер их защиты от несанкционированного доступа.

Таким образом, сейчас, по мере становления информационного общества средства защиты становятся одними из основных инструментов. Они обеспечивают конфиденциальность, секретность, доверие, авторизацию, электронные платежи, корпоративную безопасность и бесчисленное множество других важных атрибутов современной жизни.

В связи с этим наличие встроенных механизмов защиты информации и эффективность их работы в прикладных системах все чаще приобретает определяющее значение при выборе потребителями оптимального решения. Поэтому данным вопросам уже давно уделяют внимание разработчики программных средств. Должный уровень защиты могут обеспечить криптографические методы.

Существует несколько подходов к решению поставленной задачи.

Во-первых, можно попытаться создать абсолютно надежный и недоступный другим канал связи. К сожалению, достичь этого крайне сложно, по крайней мере, на существующем уровне современного развития науки и техники, которые предоставляют методы и средства не только передачи информации, но и несанкционированного к ней доступа.

Вторым подходом является использование общедоступных каналов связи и скрытие самого факта передачи какой-либо информации. Данным направлением занимается наука стенография. К сожалению, методы стенографии не могут гарантировать высокий уровень конфиденциальности информации.

Третий способ — это использовать общедоступный канал связи, но передавать данные в преобразованном виде, так чтобы восстановить их мог лишь адресат. Разработкой методов преобразования информации, обеспечивающей ее шифрование, и занимается криптография.

Стоит отметить, что криптосистема работает по определенной методологии (процедуре).

Эта методология предусматривает использование:

одного или более алгоритмов шифрования, которые можно выразить в виде математических формул;

ключей, используемых данными алгоритмами шифрования,

системы управления ключами,

незашифрованного текста,

зашифрованного текста (шифртекста).

1.1 Описание задачи

В связи с явной сетевой направленностью языка Java потребовалось уделить должное внимание средствам защиты. В первую очередь это касается пересылки важных данных между, например, клиентом и сервером, а также запуска программ или апплетов. Такие средства были разработаны и встроены в набор стандартных библиотек (JDK security API).

Примером необходимости защиты может служить желание пользователя-получателя иметь возможность верификации, что дает определенные гарантии подлинности документа или кода.. В качестве подписываемого объекта могут выступать апплеты, которые широко распространены в Интернете. В результате у получателя появляется уверенность, что информация получена именно от ожидаемого отправителя, а не возможного злоумышленника, и не была изменена в процессе пересылки. Для обеспечения такого рода безопасности служат цифровые подписи и сертификаты.

Симметрическое шифрование - способ шифрования, в котором для (за)шифрования и расшифрования применяется один и тот же криптографический ключ.

В данной курсовой работе мы рассмотрим реализацию алгоритма симметрического шифрования в java на примере алгоритма DES. И создание, и проверку цифровой подписи алгоритмом DSA.

2.1 Реализация цифровой подриси файлов

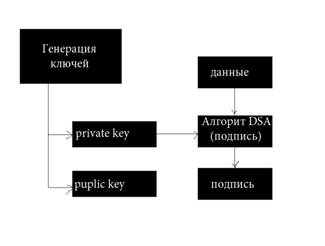

Рисунок 2.1 – Схема действий при генерации подписи

Работа отправителя

Генерация ключей

Программист, не вникая в математические формулы и особенности их реализации, может использовать уже доступные готовые алгоритмы и методы криптографии. Они предоставляются определенными организациями, так называемыми провайдерами (provider). По умолчанию встроенные средства Java поставляет провайдер "SUN". Таким образом, единственное, что необходимо делать, это указывать собственно алгоритм и провайдера.

В первую очередь необходимо сгенерировать пару ключей - public key и private key. Для этого используется класс KeyPairGenerator. Для получения конкретного объекта этого класса необходимо вызвать static factory метод getInstance(). В качестве аргументов передаются строки с указанием алгоритма и провайдера. Например, для использования DSA (Digital Signature Algorithm) и провайдера SUN необходимо писать:

KeyPairGenerator keyGen = KeyPairGenerator.getInstance("DSA", "SUN");

В связи с тем, что большинство криптографических алгоритмов являются вероятностными, необходимо создать вероятностный источник — объект класса SecureRandom. При этом существует возможность использовать разные методы, например, SHA1PRNG (pseudo-random-number generation algorithm).

SecureRandom random = SecureRandom.getInstance("SHA1PRNG", "SUN");

Теперь необходимо проинициализировать объект keyGen, передав ему 2 параметра — длину в битах и источник случайности.

keyGen.initialize(1024, random);

Последним этапом является собственно генерация пары ключей (метод generateKeyPair()) и выделение двух отдельных ключей (методы getPrivate() и getPublic()).

KeyPair pair = keyGen.generateKeyPair();

PrivateKey privKey = pair.getPrivate();

PublicKey pubKey = pair.getPublic();

Создание подписи.

В первую очередь необходимо создать объект класса Signature, вызвав метод getInstance():

Signature dsa = Signature.getInstance("SHA1withDSA", "SUN");

В данном случае используется алгоритм DSA с SHA1 (хэш-функция). Затем идет процесс инициализации подписи ключом. На этом этапе используется закрытый ключ, полученный ранее:

dsa.initSign(privKey);

После этого необходимо свести подпись и сами данные. Для этого вызывается метод update(), получаемый в качестве параметра байтовый массив данных, которые должны быть подписаны.

На последнем этапе генерируется сама подпись, которая представляется в виде байтового массива.

byte[] realSig = dsa.sign();

Сохранение подписи.

После получения подписи и ключей необходимо сохранить их, например, в файл, и отправить адресату вместе с исходными данными. Следует подчеркнуть, что закрытый ключ не посылается, а остается у отправителя. Отсылается же открытый ключ.

Итак, отправитель посылает получателю, например, по электронной почте или через прямое сетевое соединение следующие файлы:

1. Открытый ключ (public key)

2. Цифровую подпись (digital signature)

3. Исходные данные (подписанный документ или код).

![]()

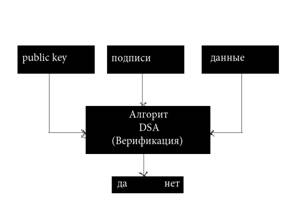

Рисунок 2.1 - Схема действий при верификации подписи

Работа с ключом: чтение из файла и преобразование в PrivateKey.

Получатель располагает последовательностью байт, представляющих открытый ключ. Необходимо получить байтовый массив (Byte[] encKey), например, прочитать эти данные из файла в массив, а затем преобразовать его в объект класса PublicKey.