Дипломная работа: Ассиметричное шифрование на базе эллиптических кривых

Дипломная работа: Ассиметричное шифрование на базе эллиптических кривых

U4

U4

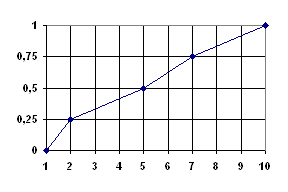

Рис. 5. Функция ценности критерия

Теперь вычислим ri для этого введем вектора:

U1 = (U1*, 1, 1, 1)

U2 = (1,U2*, 1, 1 )

U3 = (1, 1, U3*, 1)

U4= (1, 1, 1, U4*)

Выберем для Uk* такие значения,что бы эти вектора были приблизительно равны, тогда получим: U1* = 6, U2* = 8, U3* = 7, U4= 8. Из эквивалентности U1 и U2, U1 и U3, U1 и U4, и дополнив условием нормировки коэффициентов rk получим систему из четырех уравнений:

r1 w1(6) = r2 w2(8)

r1 w1(6) = r3 w3(7)

r1 w1(6) = r4 w4(8)

r1 + r2 + r3 + r4 = 1

Подставляя значения wk из соответствующего графика где:

w1(6) = 0,625

w2(8) = 0,75

w3(7) = 0,68

w4(8) = 0,84

и выражая все через r1 получаем следующие значения коэффициентов rk

r1 = 0,28

r2 = 0,23

r3 = 0,25

r4 = 0,20

rk - весовой коэффициент, учитывающий важности частных критериев, при этом rk определяет степень влияния к-го частного критерия на эффективность системы в целом.

Отсюда аддитивный интегральный критерий будет иметь вид:

Y = 0,28 w1(u1) + 0,23 w2(u2) + 0,25 w3(u3) + 0,20 w4(u4) (2)

где функция wk - зависимость веса критерия от его значения;

uk - частный критерий эффективности;

w1(u1) – зависимость веса критерия (наличие развитого графического интерфейса) от его значения;

w2(u2) – зависимость веса критерия (время реакции системы не превышает 4 секунды) от его значения;

w3(u3) – зависимость веса критерия (достаточно полная справочная система) от его значения;

w4(u4) – зависимость веса критерия (выбор справочных значений из списка) от его значения.

Используя значения из таблиц 7,8,9(пункт 1.3.6) находим коэффициенты для уравнений прямых, рисунки 2,3,4 (пункт 1.3.6), выбранных участков графиков, получаем следующие значения зависимости веса критерия от его значения:

1) w1=0,083u1+0,17, берем из таблицы 10 (пункт 1.3.5.) значение u1 и получаем w1=0,083*7 + 0,17 = 0,75

2) w2=0,125u2-0,25, берем из таблицы 10 (пункт 1.3.5.) значение u2 и получаем w1=0,125*10 - 0,25 = 1

3) w3=0,0625u3+0,25, берем из таблицы 10 (пункт 1.3.5.) значение u3 и получаем w3=0,0625*5+0,25=0,56

4) w4=0,083u4+0,17, берем из таблицы 10 (пункт 1.3.5.) значение u4 и получаем w4= 0,083*6+0,17=0,67

Подставим w1, w2, w3 и w4 в уравнение аддитивного интегрального критерия 2 и рассчитаем оценку ПП.

В заключении, по анализу требований к дипломному проекту, рассчитаем значение аддитивного интегрального критерия по определенным выше значениям параметров:

Y = 0,28*0,75 + 0,23*1+ 0,25*0,56+ 0,20*0,67 = 0,71

Потребуем, чтобы разрабатываемый программный продукт имел оценку по интегральному аддитивному показателю, рассчитываемому по формуле 1 (пункт 1.3.6), не ниже 0,71.

1.4 Заключение по выбранным характеристикам

На основании выполненного анализа сформулируем требования по критерию удобство ПП:

· Значение показателя - наличие развитого графического интерфейса –должно быть не менее 7 баллов по выбранной шкале;

· Значение показателя - время реакции системы не превышает 2 секунды –должно быть не менее 10 баллов по выбранной шкале;

· Значение показателя - достаточно полная справочная система – должно быть не менее 5 баллов по выбранной шкале;

· Значение показателя - выбор справочных значений из списка – должно быть не менее 6 балла по выбранной шкале.

· Значение аддитивного интегрального критерия должно быть не менее 0,71.

2. Проектный раздел

2.1 Введение

Асимметричные криптосистемы являются эффективными системами криптографической защиты данных, их также называют криптосистемами с открытым ключом. Без создания открытых ключей и построения на их основе асимметричных алгоритмов шифрования было бы невозможно развитие основных типов криптографических протоколов (ключевой обмен, электронно-цифровая подпись, аутентификация и т.п.).

В асимметричных системах для зашифровывания данных используется один ключ, а для расшифрования - другой (поэтому их и называют асимметричными). Ключ, используемый для зашифрования, является открытым, поэтому может быть опубликован для использования всеми пользователями системы, которые зашифровывают данные. Для расшифрования данных получатель пользуется вторым ключом, являющимся секретным, и он не может быть определен из ключа зашифрования.

На рис. 6 показана обобщенная схема асимметричной криптосистемы с открытым ключом. В этой криптосистеме Ко – открытый ключ, Кс – секретный ключ получателя. Генератор ключей располагается на стороне получателя, так как это дает возможность не пересылать секретный ключ Кс по незащищенному каналу.

Расшифрование данных с помощью открытого ключа невозможно.

В зависимости от приложения отправитель использует либо секретный ключ, либо открытый ключ получателя, либо же оба, если требуется выполнить какую-то специальную криптографическую функцию. В практике шифрования использование криптосистем с открытым ключом можно отнести к следующим категориям:

· зашифрование - расшифрование; отправитель шифрует сообщение с использованием открытого ключа получателя;

· цифровая подпись; отправитель «подписывает» сообщение с помощью своего секретного ключа. Подпись получается в результате применения криптографического алгоритма к сообщению или небольшому блоку данных, являющемуся хэш- функцией сообщения.

Асимметричные криптосистемы имеют следующие особенности:

· открытый ключ Ко и криптограмма С могут быть отправлены по незащищенным каналам, т.е. противнику известны открытый ключ и криптограмма;

· открытыми являются алгоритмы зашифрования и расшифрования.

Защита информации в асимметричной криптосистеме основана на секретности ключа Кс.

Безопасность асимметричной криптосистемы обеспечивается выполнением следующих требований:

· вычисление пары ключей (Ко, Кс) должно быть простым;

· отправитель может легко вычислить криптограмму, зная открытый ключ Ко и сообщение М;

C = ЕКо(М) (3)

· получатель может легко восстановить исходное сообщение, используя секретный ключ Кс и криптограмму С

М = DКс (С) (4)

· при попытке вычислить секретный ключ Кс противник наталкивается на непреодолимую вычислительную проблему, даже зная открытый ключ Ко;

· при попытке вычислить исходное сообщение М противник также наталкивается на непреодолимую вычислительную проблему, даже зная пару (Ко, С).

2.2 Анализ существующих алгоритмов

Для выполнения дипломной работы понадобилось изучить два вида алгоритмов:

· алгоритмы нахождения НОД;

· алгоритмы ассиметричного шифрования.

Алгоритмы нахождения НОД

Алгоритм Евклида

Алгоритм Евклида — алгоритм для нахождения наибольшего общего делителя двух целых чисел или наибольшей общей меры двух однородных величин.

Этот алгоритм не был открыт Евклидом, так как упоминание о нём имеется уже в Топике Аристотеля. В «Началах» Евклида он описан дважды — в VII книге для нахождения наибольшего общего делителя двух натуральных чисел и в X книге для нахождения наибольшей общей меры двух однородных величин. В обоих случаях дано геометрическое описание алгоритма, для нахождения «общей меры» двух отрезков.

Историками математики (Цейтен и др.) было выдвинуто предположение, что именно с помощью алгоритма Евклида (процедуры последовательного взаимного вычитания) в древнегреческой математике впервые было открыто существование несоизмеримых величин (стороны и диагонали квадрата, или стороны и диагонали правильного пятиугольника). Впрочем, это предположение не имеет достаточных документальных подтверждений. Алгоритм для поиска наибольшего общего делителя двух натуральных чисел описан также в I книге древнекитайского трактата Математика в девяти книгах.

Ряд математиков средневекового Востока (Сабит ибн Курра, ал-Махани, Ибн ал-Хайсам, Омар Хайям) попытались построить на основе алгоритма Евклида теорию отношений, альтернативную по отношению теории отношений Евдокса, изложенной в V книге «Начал» Евклида. Согласно определению, предложенному этими авторами, четыре величины, первая ко второй и третья к четвёртой, имеют между собой одно и то же отношение, если при последовательном взаимном вычитании второй величины в обеих парах на каждом шаге будут получаться одни и те же неполные частные.

Алгоритм Евклида для целых чисел

Пусть a и b целые числа, не равные одновременно нулю, и последовательность чисел

![]()

определена тем, что каждое rk — это остаток от деления предпредыдущего числа на предыдущее, а предпоследнее делится на последнее нацело, то есть

a = bq0 + r1

b = r1q1 + r2

r1 = r2q2 + r3

![]()

rk − 2 = rk − 1qk − 1 + rk

![]()

rn − 1 = rnqn

Тогда НОД(a,b), наибольший общий делитель a и b, равен rn, последнему ненулевому члену этой последовательности.

Страницы: 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13